Hoje vou demonstrar como realizar o processo de Seize do Active Directory que na verdade se resume em sequestrar as funções mestres (FSMOs) do Principal Domain Controller de sua rede.

Mas em que momento precisarei executar um Seize???

Vou exemplificar com o cenário abaixo, onde temos um domínio e dois Domain Controllers, sendo o SRV-DC-01 o Principal atual detentor das FSMOs e o SRV-DC-02 o Adicional, que tem a função de parceiro de replicação dos objetos do AD.

Cenário ANTES do Seize (DC1 OFF-LINE)

Agora imagine que por algum motivo, o Domain Controller Principal pare de funcionar de tal maneira que fique totalmente OFF-LINE não sendo possível restaurar o mesmo. Como você faria para transferir as FSMOs que estão hospedadas nesse Domain Controller para o seu Domain Controller Adicional?

Pois bem, e ai que entra o Seize! A partir de um Domain Controller Adicional, vamos "sequestrar" as FSMOs afim de torna-lo Domain Controller Principal detentor das FSMOs.

Antes de entrar no detalhe das etapas de execução do Seize, vou dar uma visão geral sobre as FSMOs

Basicamente na estrutura de Active Directory temos 5 FSMOs se dividem em dois grupos:

FSMO's DE FLORESTA

Schema Master

Domain Naming Master

Antes de entrar no detalhe das etapas de execução do Seize, vou dar uma visão geral sobre as FSMOs

Basicamente na estrutura de Active Directory temos 5 FSMOs se dividem em dois grupos:

FSMO's DE FLORESTA

Schema Master

É o centro do Active Directory, nele está definido objetos e atributos que podem existir no active directory. Por exemplo, é nele que está definido que o objeto tipo “Computador” , tem atributos como “descrição”, “tipo”, entre outros. O Schema tem que ser único em toda a floresta, evitando assim conflitos entre controladores de domínio. Existe um snap-in, Active Directory Schema, disponibilizado pela Microsoft para manipulá-lo.

Domain Naming Master

Responsável em controlar os nomes dos domínios na floresta, ou seja, não permitir que possa existir dos domínios na floresta com nomes iguais. Ao criar-mos um domínio filho, o controlador de domínio que possui a regra domain Naming Máster é consultado para checar se este nome não irá gerar algum conflito com outro já existente.

FSMO's DE DOMÍNIO

PDC Emulator

PDC Emulator

Está regra faz referência à estrutura existente na plataforma NT, onde ao invés de termos Controladores de Domínio – DC, tínhamos PDC – controlador de domínio Primário e BDC – Controlador de domínio Secundário, onde apenas nos PDC, poderiam ser realizadas alterações. O BDC existia como uma forma de redundância, na estrutura. Pois bem, é necessário portanto numa ambiente 2000/2003, onde ainda existam servidores utilizando NT 4.0, que seja emulada a função, para esses servidores, de um PDC na rede. Além disso, está regra é importante por ser responsável por controlar bloqueios de contas, sincronismo do relógio do domínio e relação de confiança com outros domínios.

Cada objeto (usuários, grupos, contas de computador), tem que possuir um identificador único, chamado de SID, então o RID Máster tem a função de controlar a distribuição de SID, para os Controladores de Domínios, que os utilizarão ao serem criados os objetos.

Infrastructure Master

Imagine um usuário que é membro de vários grupos, ao alterarmos o atributo referente ao Nome deste usuário, isto refletira em todos os grupos aos quais ele pertence, e adivinhem que é o responsável por está tarefa, isso mesmo o Infrastructure Master . E a tarefa se torna mais importante ainda quando temos um ambiente de múltiplos domínios.

Problemas Relacionados as regras FSMOs

Os efeitos de falhas na operação das regras FSMOs, podem gerar problemas em diversas atividades dentro da infra-estrutura de rede. Veja algumas ocorrências que podem ter sua causa originada de falhas na operação das regras FSMO:

Problemas Relacionados as regras FSMOs

Os efeitos de falhas na operação das regras FSMOs, podem gerar problemas em diversas atividades dentro da infra-estrutura de rede. Veja algumas ocorrências que podem ter sua causa originada de falhas na operação das regras FSMO:

MUITO IMPORTANTE!!! Só execute um Seize, somente se tiver certeza que o Domain Controller Principal não ficará operacional novamente. Uma vez que o mesmo se torna operacional e estiver na rede, você terá sérios problemas com seu ambiente.

Bem...vamos as etapas!!!!

1) Conecte no seu Domain Controller Adicional com credenciais de administrador > abra um prompt de comando e digite o comando netdom query fsmo. Esse comando irá retornar o nome do servidor onde atualmente estão hospedadas suas FSMO's.

Como podemos observar na imagem acima, as 5 FSMO's ainda estão hospedadas no SRV-DC-01. Com isso vamos ao segundo passo.

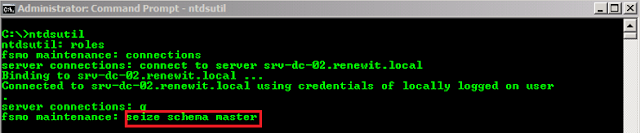

2) Ainda a partir do DC Adicional, abra um prompt e digite os comandos abaixo:

ntdsutil

roles

connections

connect to server fqdn do servidor que receberá as FSMOs

q

seize schema master (Comando leva em torno de 25 segundos)

3) Digite list sites em seguida select site 0. (Onde o 0 é referente ao site listado no comando list sites)

5) Digite q e pressione enter em seguida digite remove selected server

8) Após rodar todos os comandos do metadata cleanup, agora devemos apagar o objeto servidor do Active Directory Site and Services. Note que o servidor SRV-DC-01, após os comandos do metadata cleanup estará com a coluna Domain vazia.

9) Clique sobre o objeto SRV-DC-01 e exclua o mesmo.

10) Console do Active Directory Site and Services depois do objeto SRV-DC-01 deletado.

Bem...vamos as etapas!!!!

1) Conecte no seu Domain Controller Adicional com credenciais de administrador > abra um prompt de comando e digite o comando netdom query fsmo. Esse comando irá retornar o nome do servidor onde atualmente estão hospedadas suas FSMO's.

Como podemos observar na imagem acima, as 5 FSMO's ainda estão hospedadas no SRV-DC-01. Com isso vamos ao segundo passo.

2) Ainda a partir do DC Adicional, abra um prompt e digite os comandos abaixo:

ntdsutil

roles

connections

connect to server fqdn do servidor que receberá as FSMOs

q

seize schema master (Comando leva em torno de 25 segundos)

Após o comando Seize schema master, você deverá confirmar a operação clicando em Yes

3) Agora vamos executar o comando Seize para as demais FSMOs, digite seize naming master (Comando leva em torno de 60 segundos)

Clique em Yes para confirmar o Seize

4) Digite seize PDC (Comando leva em torno de 50 segundos)

Clique em Yes para confirmar o Seize

5) Digite seize RID master (Comando leva em torno de 60 segundos)

Clique em Yes para confirmar o Seize

6) Digite seize infrastructure master (Comando leva em torno de 45 segundos)

Clique em Yes para confirmar o Seize

7) Digite q e pressione enter (2 vezes). Após isso as FSMOs já estarão no SRV-DC-02

8) Para verificar se as FSMOs realmente estão hospedadas no SRV-DC-02, vamos rodar o comando

netdom query fsmo.

Como podemos observar na imagem acima, todas as FSMOs agora estão em nosso SRV-DC-02, sendo assim concluímos as etapas referentes ao Seize.

Porém, existe mais uma série de procedimentos que consiste em limpar "sujeiras" referentes ao antigo Controlador de domínio (SRV-DC-01). Esse procedimento é chamado de Metadata Cleanup.

1) Conecte no Domain Controller, abra um prompt e entre com os comandos:

ntdsutil

metadata cleanup

connections

connect to server fqdn do Domain Controller atual

q

select operation target

2) Digite list domain em seguida select domain 0. (Onde o 0 é referente ao domínio listado no comando list domain)

3) Digite list sites em seguida select site 0. (Onde o 0 é referente ao site listado no comando list sites)

4) Digite list servers in site para listar todos Domain Controllers no site selecionado. Em seguida devemos selecionar o DC que queremos remover (em nosso caso o SRV-DC-01) a partir do comando

select server 0

6) Após o comando remove selected server, você deverá que realmente quer remover o servidor selecionado, clique em Yes

7) digite q e pressione enter (2 vezes)

9) Clique sobre o objeto SRV-DC-01 e exclua o mesmo.

10) Console do Active Directory Site and Services depois do objeto SRV-DC-01 deletado.

Novamente vou ressaltar a importância de executar todo processo de Seize somente se tiver certeza que o Domain Controller Principal não ficará operacional novamente. Uma vez que o mesmo se torna operacional e estiver na rede, você terá sérios problemas com seu ambiente.

Se o hardware onde estava o Domain Controller Principal ficar ativo novamente. Você deverá mante-lo fora da rede (tirar o cabo de rede do mesmo) e formatar esse server para poder reutiliza-lo.

Abraços!!!!

Se o hardware onde estava o Domain Controller Principal ficar ativo novamente. Você deverá mante-lo fora da rede (tirar o cabo de rede do mesmo) e formatar esse server para poder reutiliza-lo.

Abraços!!!!

Muito bom!

ResponderExcluiramigo, este bizu salvo minha vida, valeu

ResponderExcluirotimo mesmo.... Recomendo..

ResponderExcluirOpa, em plano 2018 estou tentando resolver questão do 2008, achei esse artigo aqui que deu certinho, parabéns!

ResponderExcluir